Les risques et menaces informatiques

Pour assurer le bon fonctionnement su système d'information, il est indispensable de connaître les principaux risques et menaces informatiques.

Les erreurs : elles peuvent provenir de l'utilisation ou de la conception d'une applications (erreur de saisie, erreur dans les fichiers échangés avec des partenaires...) ;

Les causes accidentelles : il peut s'agir d'une catastrophe naturelle (inondations, incendies...) ou d'un événement involontaire (chute de matériel...) ;

Les actes de malveillance : accomplis avec la volonté de nuire et de porter atteinte au système d'information (sabotage, vol, espionnage, attaques informatiques...).

Quelques règles de sécurité simples

Complément :

Pour accéder aux ressources de l'ANSSI : https://www.ssi.gouv.fr/

Identifier chaque personne accédant au système d'information

Les comptes d'accès au système d'information doivent être nominatifs avec un mot de passe fort.

Exemple :

https://www.quiziniere.com/#/Exercice/4RKR55

Complément :

Pour mesurer la force d'un mot de passe :

https://www.ssi.gouv.fr/administration/precautions-elementaires/calculer-la-force-dun-mot-de-passe/

Se protéger des menaces relatives à l'utilisation de supports amovibles

Les supports amovibles peuvent être utilisés afin de propager des virus, voler des informations sensibles et stratégiques ou encore compromettre le réseau d'une organisation.

L'organisation doit interdire le branchement de clés USB inconnues (ramassées dans un lieu public par exemple) et de limiter au maximum celui de clés non maîtrisées (dont on connaît la provenance mais pas le contenu) sur le système d'information.

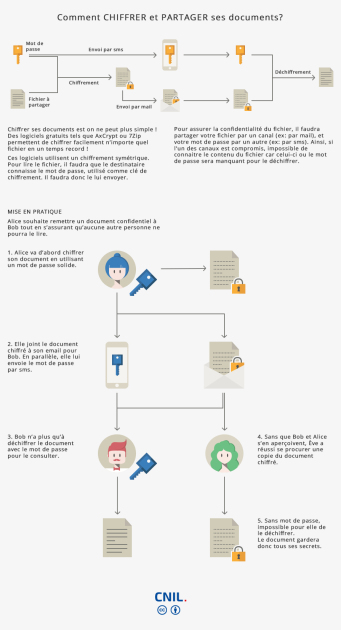

Chiffrer les données sensibles transmises par Internet

Internet est un réseau sur lequel il est quasi impossible d'obtenir des garanties sur le trajet que vont emprunter les données que l'on y envoie. Il est donc tout à fait possible qu'un attaquant se trouve sur le trajet de données transitant entre deux correspondants.

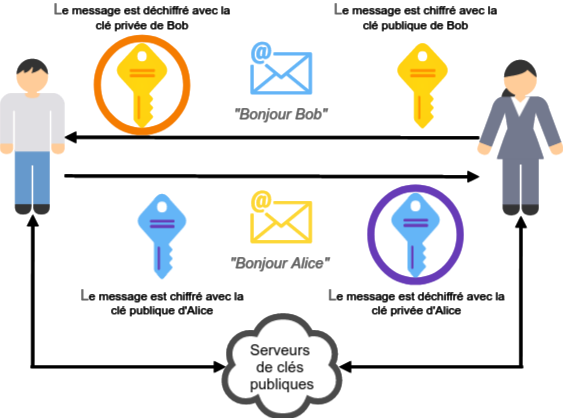

Fondamental : Le chiffrement asymétrique

S'assurer de la sécurité des réseaux d'accès Wi-Fi

L'usage du Wi-Fi en milieu professionnel présente des risques de sécurité tels que la non-maîtrise de la zone de couverture ou la configuration des points d'accès peu sécurisée.

La protection du réseau Wi-Fi doit être réalisée par un mot de passe complexe, renouvelé régulièrement.

Protéger sa messagerie professionnelle

La messagerie est le principal vecteur d'infection du poste de travail, qu'il s'agisse de l'ouverture de pièces jointes contenant un code malveillant ou d'un clic sur un lien redirigeant vers un site lui-même malveillant.

En cas de doute, une vérification de l'authenticité du message par un autre canal (téléphone, SMS, etc.) est nécessaire.

La redirection de messages professionnels vers une messagerie personnelle doit être interdit pour ne pas nuire à la confidentialité des informations de l'organisation.

Contrôler et protéger l'accès aux salles serveurs

Les accès aux salles serveurs doivent être contrôlés par des accès par badge afin d'éviter que des personnes non autorisées puissent avoir accès directement aux machines.

Maintenir les systèmes et les logiciels à jour

L'utilisation d'un système ou d'un logiciel obsolète augmente les possibilités d'attaque informatique. Les systèmes et logiciels deviennent vulnérables dès lors que les éditeurs ne proposent plus de correctif de sécurité.

Définir et appliquer une politique de sauvegarde

La disponibilité de sauvegardes des données du système d'information, conservées en lieu sûr, est indispensable.

La sauvegarde doit être fréquente, sur plusieurs supports et dans plusieurs lieux (dans l'organisation, dans le Cloud...).

Vérifier l'intégrité des fichiers échangés ou téléchargés

Pour assurer l'intégrité et l'authenticité d'un fichier, il est recommandé d'utiliser une fonction de hachage.

Une fonction de hachage est un algorithme permettant de calculer une empreinte d'un fichier. Cette empreinte est une sorte d'identifiant unique du fichier généré à un moment précis.

Après un échange ou un téléchargement, l'empreinte est à nouveau calculée pour s'assurer que le fichier n'a pas été modifié.

Quelques exemples d'attaques

Rançongiciel ou ransomware

Le rançongiciel ou ransomware consiste en l'envoi à la victime d'un logiciel malveillant qui chiffre l'ensemble de ses données et lui demande une rançon en échange du mot de passe de déchiffrement.

Hameçonnage ou phishing

Ce type d'attaque vise à obtenir du destinataire d'un courriel d'apparence légitime qu'il transmette ses identifiants d'accès aux réseaux de son organisation.

Déni de service distribué ou Distributed Denial of Service (DDoS)

Une attaque par déni de service vise à rendre indisponible un ou plusieurs services sur un serveur. L'interruption de service peut également s'effectuer en empêchant l'accès à ce service, en saturant la bande passante du réseau (exemple : un nombre trop important de traitements effectués par une base de données).

Lorsque l'attaque fait intervenir un réseau de machines, on parle de "déni de service distribué".

Homme-au-milieu ou Man-in-the-Middle (MITM)

Il s'agit d'une catégorie d'attaque où une personne malveillante s'interpose dans un échange de manière transparente pour les utilisateurs ou les systèmes.

L'arnaque au président

L'arnaque au président consiste pour le fraudeur à contacter une entreprise cible, en se faisant passer pour le président de la société mère ou du groupe. Le contact se fait par courriel ou par téléphone.

Après quelques échanges destinés à instaurer la confiance, le fraudeur demande que soit réalisé un virement international non planifié, au caractère urgent et confidentiel. La société sollicitée s'exécute, après avoir reçu les références du compte étranger à créditer.